728x90

크게 4가지의 유형이 존재한다.

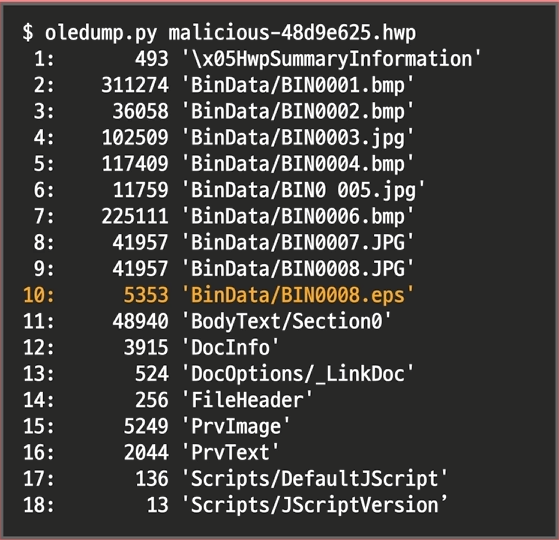

1. Post Script 유형

- 문서 내에 .EPS 혹은 .PS 확장자를 가진 파일이 존재하며 해당 파일 내엘 악성 포스트 스크립트가 존재한다.

- 악성 Post Script는 process injection을 이용해 쉘코드 삽입, 파일시스템 조작같은 행위를 수

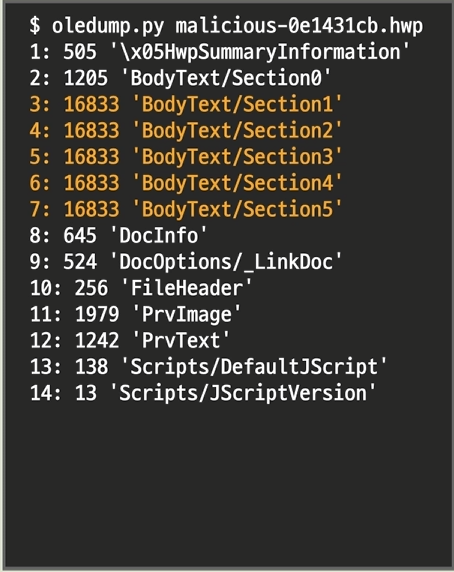

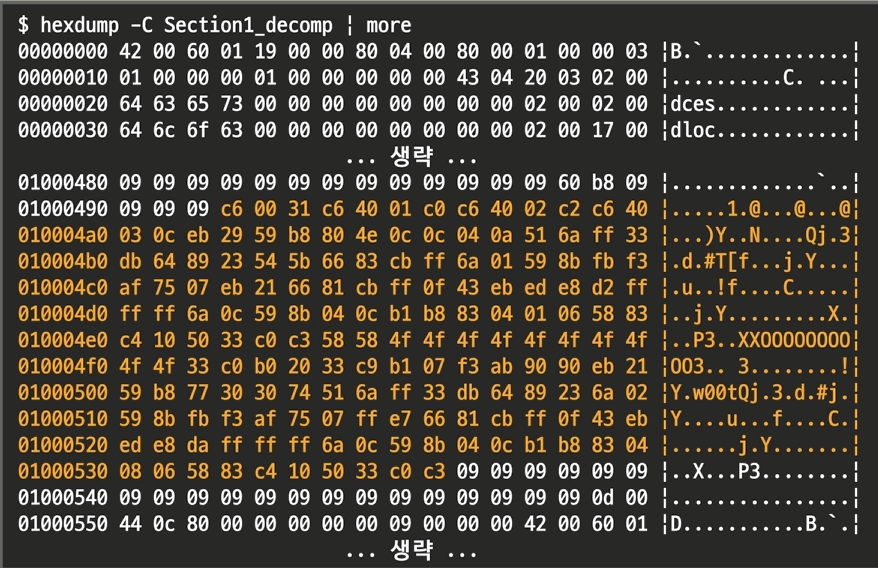

2. Exploit 유형

- 탐지 방법으로는 파일내에 동일한 크기의 스트림, 콘텐츠가 있거나 해당 데이터의 무질서도가 높을경우 의심해 볼 수 있음

- 직접적인 탐지 방법으로는 쉘코드 패턴을 정의한 IoC와 YARA룰 등의 도구를 이용하는것을 권장

3. Binary File Embed 유형

- OLE, PE 등의 포맷을 가진 파일이 임베드 된 경우 오브젝트 임베드 타입 일 수 있음.

- 그 외로 확장자로 통해 판단하기 보단 시그니처 분석을 통해 파일의 포맷을 명확히 확인하는 것이 좋다.

4. 매크로 유형

- Script 이름을 가진 스토리지와 스트림이 보일 경우 매크로 타입일 수 있음

728x90